2016/07/17(日)プライベートCAの構築[FreeBSD] (2)

2017/10/12 19:33

今度は、構築したプライベートCAを用いて、実際にサーバ証明書を発行するところまでメモしておきます。実際に発行する環境を整えるために、最初の一度だけ幾つか準備が必要です。

○ 準備その1- /etc/ssl/openssl.cnf の変更

以下のセクションを修正します。

[ usr_cert ]

basicConstraints=CA:false(CA:true を CA:false に)

[ v3_ca ]

basicConstraints=CA:false(CA:true を CA:false に)

これやらないと、証明書は発行できるものの、発行した証明書は不正証明書扱いになってしまいます。

○ 準備その2 - CA の公開証明書を pem 形式から der形式へ変換

# cd /root/BasekernelCA # openssl x509 -in cacet.pem -inform PEM -out cacert.der -outform DERここで作成した der 形式の証明書ファイルを Webサイト公開ディレクトリ等に設置し、Webページからダウンロード出来るようにしておきます。

● いよいよサーバ証明書の発行

ここから先は、本物の認証局にサーバ証明書発行手続きをする際にもほぼ同じ手順が使用できます。但し、Unix系/Linux系のコマンドラインインタフェースが基本です。

○ 秘密鍵の生成

# openssl genrsa -out private.key 2048この後生成する公開鍵とペアで使用されます。

ここでは 2048bit(256バイト) 長の秘密鍵を生成します。

一般的に「鍵長」とはこの秘密鍵の鍵長で、現在では 2048 bit 以上でないと、サーバ証明書発行を受け付けません。

また、-des3 や -aes128 などのパラメータを付加すると、パスフレーズ(パスワードと同じようなものだが、似て非なるもの)を付けることが出来ますが、サーバ用途においては却ってパスフレーズが邪魔になる(自動起動が できなくなる)ため、特に理由が無い限りは付けないほうがよいです。

○ CSR(署名申請書/Certificate Signing Request)の生成

# openssl req -new -sha512 -key private.key -out server.csr You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]:JP State or Province Name (full name) [Some-State]:Hokkaido Locality Name (eg, city) []:Sapporo Organization Name (eg, company) [Internet Widgits Pty Ltd]:Base Kernel Co,.Ltd. Organizational Unit Name (eg, section) []:labo Common Name (e.g. server FQDN or YOUR name) []:clione.basekernel.ne.jp Email Address []: Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []:この手順で、当該の例では暗号化された CSR が server.csr ファイルに作成されます。

ここで・・・

Country Name - ここは日本なので、ISO3166 で規定され、日本を示す2レターコード JP を指定します。

State or Province Name - 日本では都道府県に該当し、米国では州、中共では省です。筆者の組織は北海道にありますので、そのまま Hokkaido とします。

Locality Name - 市区町村名。筆者の組織は札幌市にありますので、そのまま Sapporo とします。 Sapporo-shi や Sapporo City でも大丈夫なようですが、個人的には好みではありません。

Organization Name - 組織名。英語表記の正式名称を記述します。

本物の認証局に対し CSR を発行する際は、ドメイン登録情報と比較したときに、ここを一字一句間違えただけでも発行を拒絶されることがあります。

Organizational Unit Name - 組織内部署名。省略可能ですが、同一組織が複数のサーバ証明書を必要とする場合、ここに何等かの情報を記述し、区別する必要があります。

Common Name - サーバの場合は、サーバのFQDN 名、電子メール認証の場合は、証明対象の電子メールアドレスを記述します。

Email Address 以降は通常、省略します。

本物の認証局に証明書発行依頼をする際は、殆どの場合、この server.csr の中身(テキストファイルです)をコピー&ペーストする仕組みになっていると思います。

○ CA局による証明書(公開鍵)の発行

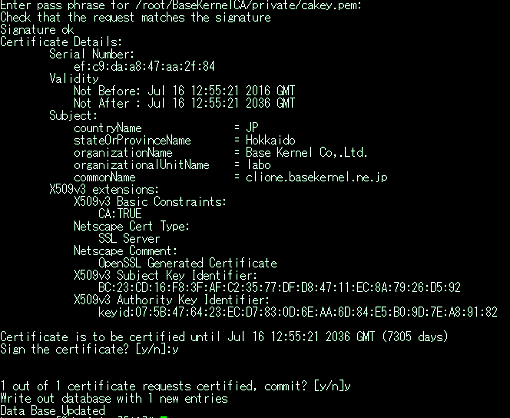

# openssl ca -out server.pem -infiles server.csrこの操作により、

Enter pass phrase for /root/BaseKernelCA/private/cakey.pem:と、プライベートCAを生成するときに設定したパスワードを入力後、

下記のように確認が促され、

Sign the certificate? [y/n] の問いに y で署名処理、

1 out 1 certificate requests certified, commit?[y/n] の問いに y で登録処理

がなされ、証明書ファイル server.pem が作成されます。

このファイルの中身(暗号化されたテキストファイル)が証明書本体です。