2007/01/10(水)spam メール対策

2017/10/11 09:33

某所から、「あんたのとこのWebサーバから spam メールが発信されてると報告受けたから至急(撲滅の)対処するよーに」と業務命令が下ったからです。

一時はどうして良いものか見当がつかず、原因追及に雲を掴むような雰囲気が....

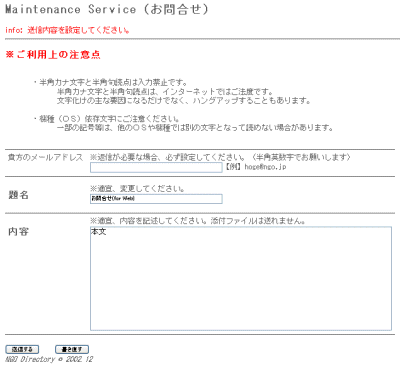

結局、左記のメールフォームが悪用されていたのでした。1999年頃に自作した CGIです。

結局、左記のメールフォームが悪用されていたのでした。1999年頃に自作した CGIです。これは、実際に悪用されていたメールフォーム。これが spam 発信の拠点になってしまう訳です。

直接このメールフォームから spam を発信しているわけでなく、HTTP プロトコルを直接操作して,本来であればこのメールフォームから起動される CGI を直接アクセスしているのだと思います。

親切機能で、誰もが閲覧できる部分にメールフォームを安易に設置するのは危険だという訳です。

某所のテクニカルサポートに聞いてみたら、この手の spam 発信は常套手段の一つのようです。なので、Webサイトを運営している全ての善良な運営者は、spam 発信基地にならないように意識を高めていか ないといけません。

ですが、全てのメールフォームが危険という訳ではありません。

左記のメールフォームのように入力項目が複数あるものが危険度が高いです。

入力項目が本文しかないようなものは、spam 発信の道具にはされますが、大量発信の道具にはなりにくいです。

#但し、集中攻撃を受ける可能性がある

電子メールは、最初の空行1行にてメールヘッダ部分と本文部分に区別され、メールヘッダが実際の配送記録や制御に使われます。

結果的にメールフォームから、メールヘッダに情報を埋め込む仕組みが備わっているものが危険です。

今回は、左記の「題名」の部分に、メールヘッダを埋め込まれたために、spam 発信の拠点になってしまった、

という状態でした。

今日(1/10) の AM 3:30頃にこのメールフォームは機能しないようにしました。

上記の例の場合、

-----

From: フォームで入力したメールアドレス

Subject: フォームで入力した題名

以下本文

-----

と電子メールデータを作成してメール送信処理していたため、Subject の部分にメールヘッダを埋め込めば

自由自在の場所に送ることが出来てしまいます。これが脆弱性だった訳です。

これは、

-----

From: CGI 固定のメールアドレス

Subject: CGI 固定の題名

以下本文

メールアドレス:フォームで入力したメールアドレス

題名:フォームで入力した題名

本文の続き

-----

のようにCGI の電子メールデータ生成処理をすることで、spam メール拠点になることが防止できた訳です。

つまり、メールヘッダ部分にフォームデータの内容をそのまま差し込まない が鉄則になります。

現在お使いのメールフォームがそのような脆弱性を有しているか否かは、CGI を見ないと判りません。

メールフォームCGI の作者に聞くか、実際に実験して確認するかしてみる事をお願いします。