検索条件

全4件

(1/1ページ)

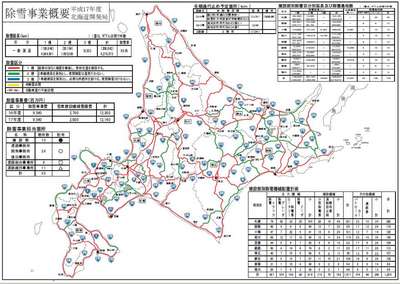

この図は、国土交通省 北海道局の現場機関でもある北海道開発局の資料。

「平成17年度」となっているですが、今年度も同じ内容の模様。

以前の北海道道路地図には、必ずといっていいほど、この国道の除雪区分図が掲載されていたのですが、最近の北海道道路地図にはこの除雪区分図が載っているものを探す方が困難です。

そのため、この区分があることすら知らない人も多い(特に若いの)んではないかと。

自分自身もこのような図を見たのは数年ぶりですが、特に夜間ドライブの際は注意しないと、酷い目に合う場合があります。

結局、左記のメールフォームが悪用されていたのでした。1999年頃に自作した CGIです。

結局、左記のメールフォームが悪用されていたのでした。1999年頃に自作した CGIです。