検索条件

全18件

(2/2ページ)

[AutoLoader] Can't modify undef operator in scalar assignment at lib/SatsukiApp/adiary_4.pm line 925, near "undefといったエラーが出るようになりました。FreeBSD 13.0R + Perl 5.32 の環境までは発生しない。

}"

Compilation failed in require at lib/Satsuki/AutoLoader.pm line 42.

sub void_plugin_images {

my $self = shift;

my $h = shift;

my $form = shift;

foreach(keys(%$form)) {

if ($_ !~ /^(\w+)_void$/) { next; }

if (! $form->{$_}) { next; }

my $n = $1;

$h->{$n} = undef

$h->{"${n}_w"} = undef

$h->{"${n}_h"} = undef

}

}

と、なっているところを

sub void_plugin_images {

my $self = shift;

my $h = shift;

my $form = shift;

foreach(keys(%$form)) {

if ($_ !~ /^(\w+)_void$/) { next; }

if (! $form->{$_}) { next; }

my $n = $1;

$h->{$n} = undef ;

$h->{"${n}_w"} = undef ;

$h->{"${n}_h"} = undef ;

}

}

とすると、回避出来ました。これが正しいのかどうかは判りません。

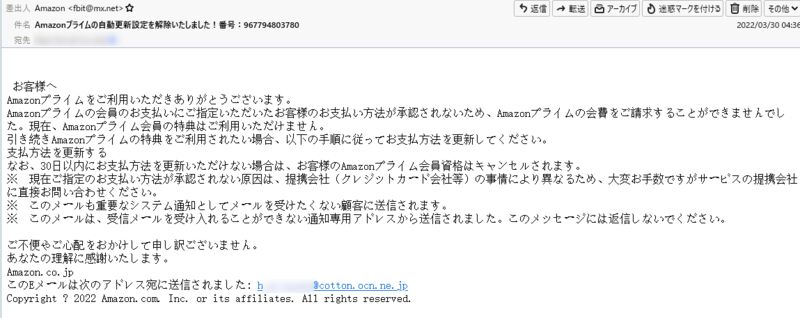

Amazonアカウントのエラーまたは不完全なプロファイルにより、システムは残念ながら高リスクのアカウントに設定されており、アカウントと対応する機能の権限が部分的にロックされています。こんな場合は、電子メールの生ソースを見て判断するのが確実だが、知識が要ります:

Amazonアカウントのロック解除にご協力ください。以下のリンクを使用して、Amazon Webサイトにアクセスし、情報を更新してください。

支払い情報を更新する

登録

※ 24時間経過してもこのメッセージに返信しない場合、アカウントのステータスは1週間後に放棄され、完全に削除されるように設定されます。

お客様のアカウントのセキュリティを強化するため、2段階認証を有効にすることをお勧めします。 Amazon.co.jp では、個人情報を細心の注意を払って慎重に取り扱い、利用および共有させていただいています。本プライバシー規約(以下「本規約」といいます)は、本規約を参照するAmazonのウェブサイト、端末、製品、サービス、オンラインストア及び実店舗(以下「Amazonサービス」といいます。)を通じたAmazon(Amazon.com, Inc.を含め、Amazon.com Services LLC及びその国内外の関連会社をいいます。)による個人情報の取得及び取扱いに関する方針を説明するものです。Amazonサービスをご利用いただいた場合、本規約に同意していただいたものとみなされます。

From - Fri Apr 1 04:47:30 2022上記で、赤字の部分が amazon.co.jp でないため、詐称の可能性が高い。

X-Account-Key: account1

X-UIDL: 000239e94a73fe99

X-Mozilla-Status: 0001

X-Mozilla-Status2: 00000000

X-Mozilla-Keys:

Return-Path: <arnazon-update@zimmed.shop>

X-Spam-Checker-Version: SpamAssassin 3.4.6 (2021-04-09) on mx1.example.com

X-Spam-Level: ***

X-Spam-Status: No, score=3.3 required=4.0 tests=AMAZON_IMG_NOT_RCVD_AMZN,

BAYES_00,DKIM_ADSP_DISCARD,HEADER_FROM_DIFFERENT_DOMAINS,HTML_MESSAGE,

SPF_HELO_PASS,SPF_PASS,URIBL_DBL_PHISH,URIBL_PH_SURBL autolearn=no

autolearn_force=no version=3.4.6

Delivered-To: noname@example.com

Received: from zimmed.shop (zimmed.shop [113.31.112.72])

by pmx1.admin-plus.net (Postfix) with ESMTP id 08A0528F2AA6

for <noname@example.com>; Fri, 1 Apr 2022 04:46:55 +0900 (JST)

Received: from zc (unknown [43.249.207.181])

by zimmed.shop (Postfix) with ESMTPA id 7AAB632002B9

for <noname@example.com>; Fri, 1 Apr 2022 03:46:45 +0800 (CST)

DKIM-Filter: OpenDKIM Filter v2.11.0 zimmed.shop 7AAB632002B9

Sender: arnazon-update@zimmed.shop

Message-ID: <20220401034714546202@zimmed.shop>

From: "Amazon" <no-reply@amazon.co.jp>

To: <noname@example.com>

Subject: =?utf-8?B?QW1hem9uLmNvLmpwIOOBq+OBlOeZu+mMsuOBruOCouOCqw==?=

=?utf-8?B?44Km44Oz44OI77yI5ZCN5YmN44CB44OR44K544Ov44O844OJ44CB44Gd44Gu5LuW5YCL5Lq65oOF5aCx?=

=?utf-8?B?77yJIA==?=

Date: Fri, 1 Apr 2022 03:47:01 +0800

MIME-Version: 1.0

Content-Type: multipart/alternative;

boundary="----=_NextPart_000_0209_01EC2A56.1A560F00"

X-mailer: Hyajcpyad 2

X-Virus-Scanned: clamav-milter 0.104.1 at mx1.basekernel.ne.jp

X-Virus-Status: Clean

X-Antivirus: Avast (VPS 220331-10, 2022/3/31), Inbound message

X-Antivirus-Status: Clean

ETCサービスは無効になりました。電話番号は本物。ドメインは見るからに違っている。 .cn な場合もある。

当社からクレジットカード会社に問い合わせたところ、

弊社にご登録されているご情報と、カード会社が保有しております情報が相違しており

ご注文者様ご本人名義のカードであることの確認が取れませんでした。

弊社では不正利用防止の観点から、相違が認められご本人様名義のカードであることの確認が取れないまま

カード払いでご注文の継続を行うことができません。

→ご認証はこちらから

ご不便とご心配をおかけしまして誠に申し訳ございませんが、

何とぞご理解賜りたくお願い申しあげます。

※このメールは送信専用です。

このアドレスに送信いただいても返信いたしかねますので、あらかじめご了承願います。

※本メールに心当たりがない場合は、速やかに削除お願いいたします。

なお、ご不明な点につきましては、お手数ですが、

ETC利用照会サービス事務局にお問い合わせください。

■ETC利用照会サービス事務局

年中無休 9:00~18:00

ナビダイヤル 0570-001069

(ナビダイヤルがご利用いただけないお客さま 045-477-1262)

32px.cn は、中華国のドメイン。この手の半分は、メールアドレスの最後が .cn だったりします。

ご請求書が未払いの状態です

お支払い期日を過ぎています。

お支払いが遅れると、サービス停止の可能性。お早めにお支払いください。

支払い方法は無効だ

現在、お支払い方法が無効のため、サービスを一時停止する可能性がございます。チェックしてください

お支払い期限

2022年04月2日

支払い方法を追加する <https://www.jcom.nzrtjvc.cn/>

アプリをお持ちでない方は、

こちら <https://www.jcom.nzrtjvc.cn/>からお支払いください。

help-icon

お困りの方はヘルプ <https://www.jcom.nzrtjvc.cn/>をご確認ください

※このメールはお知らせ専用のアドレスより配信しております。このメールに直接返信し

てのお問い合わせにはご対応いたしかねますのでご了承ください。

© J:COM Inc.

# psql -h サーバFQDN DB名 -U ユーザ名 -c "《任意のselect 文》;" -A -F , > output.csvサーバFQDN は、ホスト名のほか、IPアドレスでも可能です。自ホストの場合は localhost と指定します。

# certbot certonly --manual --preferred-challenges http-01 -d host.example.comのように入力すると、

Saving debug log to /var/log/letsencrypt/letsencrypt.logのように表示されます。

Requesting a certificate for host.example.com

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Create a file containing just this data:

yPcvsXmaN4k_2rk-ZxFKmbp0EwgrmlgLflIPa5EsYtU.xGBBOehwohStkrITKI6h3ng8cYkGYXMtZXQnLK8SHUA

And make it available on your web server at this URL:

http://host.example.com/.well-known/acme-challenge/yPcvsXmaN4k_2rk-ZxFKmbp0EwgrmlgLflIPa5EsYtU

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Press Enter to Continue

Successfully received certificate.のようなメッセ―ジが表示されます。

Certificate is saved at: /usr/local/etc/letsencrypt/live/host.example.com/fullchain.pem

Key is saved at: /usr/local/etc/letsencrypt/live/host.example.com/privkey.pem

This certificate expires on 2022-06-28.

These files will be updated when the certificate renews.

NEXT STEPS:

- This certificate will not be renewed automatically. Autorenewal of --manual certificates requires the use of an authentication hook script (--manual-auth-hook) but one was not provided. To renew this certificate, repeat this same certbot command before the certificate's expiry date.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

If you like Certbot, please consider supporting our work by:

* Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate

* Donating to EFF: https://eff.org/donate-le

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -