このシリーズのその1 → プライベートCAの構築[FreeBSD] (1)

このシリーズのその2 → プライベートCAの構築[FreeBSD] (2)

自分メモですが、証明書の失効方法や、証明書には種類があるというお話です。

● 証明書の失効手続き

利用対象者が居なくなった場合とか、何らかの問題が起きた場合に発行した証明書を取り消したい(無効にしたい)場合があります。

そんな場合には、「証明書失効操作」を行います。

openssl ca -gencrl -revoke user.pem -out cert.crl

cert.crl が失効リストで、実際には証明書のシリアルナンバーと対応する証明書の失効日が暗号化(?)されて記述されたものが書き込まれるようです。

この cert.crl を各サーバ(Apache、OpenVPN等)の設定で参照するようにします。

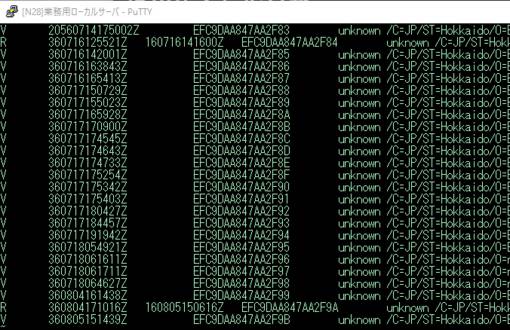

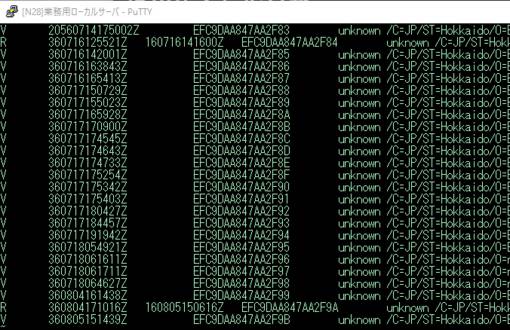

これとは別に、証明書発行リストが以下のようにCA管理ディレクトリの index.txt に生成されます。

Vで始まる行は、現在有効な証明書、

Rで始まる行は、失効する証明書を示しています。

●証明書には種類がある。

多くの場合、ディジタル証明書といえば、サーバ証明書をさす場合が多いです。

Webサーバで https を行う場合や、電子メールサーバにて TLS 通信を行う場合は、必ず必要になるのでお馴染みの方も多いでしょう。

OpenVPN のクライアント側には、接続先のサーバ証明書(公開鍵のみ)のほかに、クライアント証明書というのが必要になります。

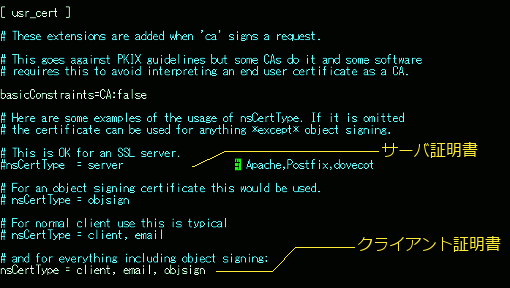

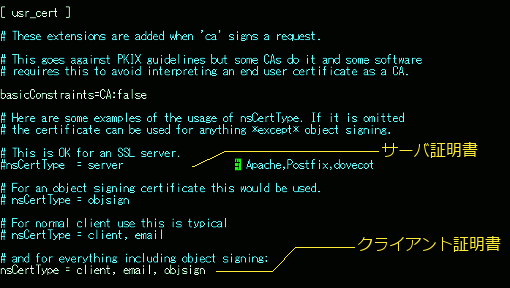

これを OpenSSL コマンドラインで発行するには、 FreeBSD では /etc/ssl/openssl.cnf の設定を一部変更する必要があります。

具体的には、[ usr_cert ] ブロックの nsCertType パラメータを

nsCertType = client, email, objsign

とする必要があります。

こうしないと、少なくとも OpenVPN は KU ERROR が発生したり、接続途上でダンマリを決め込んでしまい、クライアント側から上手く接続できません。

ですが、サーバ証明書の場合は、これでは逆に駄目で、

nsCertType = server

とする必要があります。